Laut BKA hat sich die Zahl der Cyberstraftaten seit 2015 mehr als verdoppelt und steigt immer weiter an. Dabei wird eine stetige Professionalisierung der Täter verzeichnet und Verbrechen im Netz werden als Dienstleistung („Crime-as-a-Service“) angeboten. Bereits im Herbst 2022 hat das BSI in ihrem Lagebericht die Gefährdungslage so hoch wie nie eingeschätzt.

Es lautet: "Alarmstufe Rot"

Die Frage stellt sich heute deshalb nicht mehr, „ob“ man Opfer eines Cyberangriffs wird, sondern „wann“. Die Frage ist also: Wie gut ist Ihr Unternehmen gegen Hackerangriffe gewappnet?

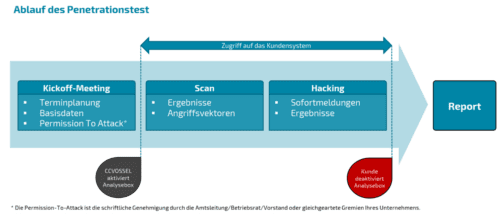

Eine bewährte Vorgehensweise um das Angriffspotenzial auf Ihre gesamte IT-Infrastruktur, ein einzelnes IT-System oder eine (Web-)Anwendung festzustellen, ist ein regelmäßig durchgeführter Penetrationstest.

Durch OSCP zertifizierten Pentester können Sicherheitsmaßnahmen in einem Black-, Grey- oder Whitebox PenTest auf Herz und Nieren geprüft. Genau wie ein Hacker versuchen Pentester in enger Abstimmung mit Ihrer IT die entdeckten Schwachstellen aktiv auszunutzen, um das tatsächliche Ausmaß eines Angriffsvektors aufzudecken. Im Ergebnisbericht werden diese in einem Proof-of-Concept dokumentiert, kategorisiert und priorisiert. Sie erhalten vom Pentester eine To-Do Liste mit Hinweisen und Ratschlägen zur Beseitigung der Schwachstellen.

Was wird bei einem PenTest geprüft?

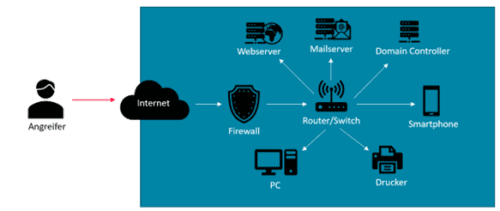

Ein PenTest besteht aus zwei Bereichen: dem externen und dem internen Penetrationstest. Während eines externen PenTests wird versucht in das interne Netzwerk einzudringen, indem der Pentester Schwachstellen ausnutzt, die an den externen Schnittstellen entdeckt wurden.

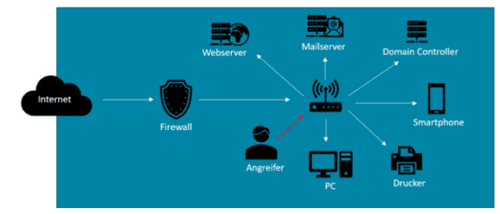

Ein Angriff von Innen hat jedoch das Potential einen weitaus größeren Schaden anzurichten, da sich der Angreifer bereits im Netzwerk der Organisation befindet. Hierfür kommt der interne Penetrationstest zum Einsatz. Es werden Schwachstellen, Fehlkonfigurationen im AD, Passwörter, Netzwerkkonfigurationen und interne Überwachungskontrollen ganzheitlich getestet. Das Ziel ist es festzustellen, was ein Angreifer, der intern Zugang zu Ihrem Netzwerk hat, erreichen könnte und welche Folgen solch ein Angriff haben könnte. Spezielle PenTests, z.B. für Homeoffice-Arbeitsplätze sind aktuell auch sehr hilfreich.

Penetrationstest erfolgt – Was nun?

Wenn ein Penetrationstest abgeschlossen wurde, folgt ein Abschlussgespräch, in dem der gesamte Abschlussbericht besprochen wird. Ziel dieses Gesprächs ist es, alle Fragen der IT zu beantworten und die Behebung aller Schwachstellen in der richtigen Reihenfolge zu beginnen.

Sie erhalten vom Pentester reproduzierbare Berichte darüber, wie er Schwachstellen ausnutzen konnte. Bei besonders kritischen Schwachstellen werden Sie bereits im Vorfeld informiert und gemeinsam mit Ihnen behoben. Ein solches Abschlussgespräch kann dazu beitragen, die IT-Sicherheit Ihres Unternehmens zu stärken und mögliche Angriffsszenarien zu vermeiden.